Ne îndreptăm acum atenția asupra instrumentelor specifice de detectare a rootkit-urilor și a altor vulnerabilități ale sistemului de operare. În acest tutorial o să vorbim despre RKHunter, un instrument care poate scana sistemul local pentru a găsi rootkit-uri, backdoor-uri și posibilele vulnerabilități.

Scanarea o face comparând hashurile SHA-1 ale fișierelor locale cu hashurile bune cunoscute într-o bază de date online. Acest pachet face parte din depozitele standard Ubuntu și este ușor de instalat.

Acest tutorial a fost făcut pentru un VPS comandat de pe www.virtono.ro pe care a fost o imagine ubuntu-20.04-x86_64 proaspăt instalată.

Update și upgrade la pachete

Imediat după conectarea la server ne asigurăm că toate pachetele sunt la zi introducând următoarele comenzi:

apt update -y; apt upgrade -y

Prin -y(es) ne asigurăm că nu o să trebuiască să confirmăm fiecare upgrade sau upgrade.

Pe la jumătatea instalării suntem întrebați ce versiune de openssh-server dorim să păstrăm, pur și simplu apăsăm Ok, apoi așteptăm mai așteptăm puțin.

Instalare RKHunter

La sfârșitul ambelor de mai sus operațiuni putem instala RKHunter, iar comanda pentru acest lucru este:

apt install -y rkhunter

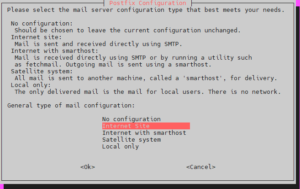

Deoarece acest VPS este proaspăt instalat, RKHunter o să iși instaleze și alte pachete pe care le mai folosește, unul dintre acestea fiind postfix (postfix este necesar pentru notificarea pe email).

Apăsăm enter, apoi suntem întrebați numele serverului de email, îl lăsăm pe acela introdus implicit (teoretic este hostname-ul VPS-ului).

La sfârșitul instalării RKHunter o să vedem:

[ Rootkit Hunter version 1.4.6 ]

File updated: searched for 180 files, found 144

Configurarea RKHunter

După instalare putem să ne îndreptăm atenția asupra configurației RKHunter, configurația sa fiind în folderul /etc, fișierul rkhunter.conf.

Pentru a asigura o scanare completă avem de modificat valoarea a trei caracteristicii, scriem comanda nano /etc/rkhunter.conf pentru a edita următoarele valori astfel:

UPDATE_MIRRORS=1

MIRRORS_MODE=0

WEB_CMD=””

Rkhunter poate fi configurat pentru a trimite un e-mail atunci când este găsită o amenințare. Pentru a configura această caracteristică căutați caracteristica MAIL-ON-WARNING, apoi adaugă adresa ta de email. Nu uita să ștergi # care se află înaintea caracteristicii. Acel caracter dezactivează alerta pe email.

Opțional, puteți parcurge configurația pentru mai multe opțiuni, cu toate acestea, în mod implicit, ar trebui să funcționeze bine. Puteți verifica fișierul de configurare:

rkhunter -C

Dacă nu răspuns, fișierul dvs. de configurare este valid.

De asemenea, vom activa actualizările automate modificând fișierul /etc/default/rkhunter cu următoarele valori:

CRON_DAILY_RUN=”true”

CRON_DB_UPDATE=true”

APT_AUTOGEN=”true”

Opțional, puteți parcurge configurația pentru mai multe opțiuni, cu toate acestea, în mod implicit, ar trebui să funcționeze bine. Puteți verifica fișierul de configurare:

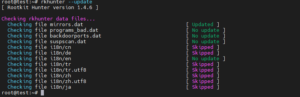

Update RKHunter

Urmează updateul la RKHunter folosind comanda:

rkhunter –update

Aceasta va afișa o listă cu fișiere de date care au fost actualizate și celor care nu au fost actualizate:

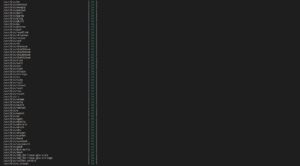

Prima scanare cu RKHunter

Acum suntem gata să efectuăm primul nostru test. Testul va căuta rootkit-uri cunoscute și probleme de securitate generice (cum ar fi accesul root prin SSH) și va înregistra constatările sale.

. Pentru a face acest lucru pur și simplu introducem:

rkhunter –check

În timpul scanării va trebui să apăsați manual „Enter” pentru a continua după verificări, dar ]n timpul scanării o să primim o avertizare deoarece este permisă autentificarea folosind utilizatorul root. La sfârșitul auditului o să vedeți un scurt raport precum:

Dar avem avertizarea:

Checking if SSH root access is allowed [ Warning ]

De ce să nu rezolvăm asta? Putem și ar trebui să interzicem acest lucru în fișierul /etc/ssh/sshd_config, schimbând valoarea din Yes în No pentru PermitRootLogin

PermitRootLogin=no

Restartăm serverul ssh folosind:

systemctl restart sshd

Dacă refacem testul, totul este în regulă.

0 comentarii